כל מה שאתה צריך לדעת כאשר נגוע ב- Mac עם תוכנות זדוניות חדשות של כסף (04.29.24)

אם אתה חושב שה- Mac שלך מאובטח מפני תוכנות זדוניות, חשוב שוב. מחברי תוכנה זדונית מיומנים בניצול נקודות תורפה של פלטפורמות שונות, כולל MacOS. הדבר ניכר בזיהומים הקודמים של תוכנות זדוניות שכוונו למקינטוש, כולל תוכנות זדוניות Shlayer ותוכנות זדוניות מובילות.

מה זה תוכנה זדונית של Silver Sparrow?לאחרונה, לחוקרי אבטחה של Red Canary, Malwarebytes ו- VMware Carbon Black גילה תוכנה זדונית חדשה של MacOS שהדביקה יותר מ -40,000 מחשבי מקינטוש ברחבי העולם. לאיום החדש הזה קוראים דרור כסף. על פי Malwarebytes, התוכנה הזדונית התפשטה על פני 153 מדינות, עם ארצות הברית, בריטניה, קנדה, צרפת וגרמניה עם הריכוזים הגבוהים ביותר. לא ברור כמה מתוך 40,000 אלה הם M1 Macs ואנחנו לא יודעים בדיוק איך נראית ההפצה.

חוקרים ציינו כי אף על פי ש Silver Sparrow מהווה איום חמור למדי על המכשיר הנגוע, הוא אינו מציג התנהגות זדונית המצופה לעיתים קרובות מתוכנות פרסום נפוצות של MacOS. זה הופך את התוכנה הזדונית ליותר מביכה, כי למומחי אבטחה אין מושג מה תוכנה זדונית נועדה לעשות.

עם זאת, החוקרים הבחינו שהתוכנה הזדונית נותרה מוכנה לספק מטען זדוני בכל עת. לאחר חקירה, זן ה- MacOS של Silver Sparrow מעולם לא סיפק מטען זדוני על המכשירים הנגועים, אך הם הזהירו את משתמשי ה- Mac המושפעים כי הוא עדיין מהווה סיכונים משמעותיים למרות התנהגותם הרדומה.

אף שחוקרים לא צפו בסילבר ספארו מעבירים מטענים זדוניים נוספים, תאימות שבבי M1 שלו, טווח ההגעה הגלובלי, שיעור ההדבקה הגבוה ובגרות התפעול הופכים את דרור הכסף לסכנה חמורה למדי. מומחי האבטחה גילו גם כי תוכנות זדוניות של Mac תואמות הן למעבדי אינטל והן לאפל של אפל.

הנה ציר זמן גס להתפתחות התוכנה הזדונית Silver Sparrow:

- אוגוסט 18, 2020: גרסת תוכנה זדונית 1 (גרסה שאינה M1) דומיין התקשרות חוזרת api.mobiletraits [.] Com נוצר

- 31 באוגוסט 2020: גרסה זדונית 1 (גרסה שאינה M1) הוגשה ל- VirusTotal

- 2 בספטמבר 2020: קובץ version.json נראה במהלך ביצוע גרסה 2 של תוכנה זדונית שהוגש ל- VirusTotal

- 5 בדצמבר 2020: דומיין החזרה להתקשרות של גרסה זדונית 2 (גרסת M1) יצר api.specialattributes [.] com נוצר

- 22 בינואר 2021: קובץ PKG גרסה 2 (המכיל M1 בינארי) הוגש ל- VirusTotal

- 26 בינואר 2021: Red Canary מזהה תוכנת תוכנה זדונית Silver Sparrow גרסה 1

- 9 בפברואר 2021: Red Canary מזהה Silver Sparrow תוכנה זדונית גרסה 2 (גרסת M1)

חברת האבטחה Red Canary גילתה את התוכנה הזדונית החדשה, המכוונת למחשבי מקינטוש המצוידים במעבדי M1 החדשים. התוכנה הזדונית נקראת Silver Sparrow ומשתמשת ב- MacOS Installer Javascript API לביצוע פקודות. הנה מה שאתה צריך לדעת.

אף אחד לא יודע בוודאות. פעם ב- Mac Silver Sparrow מתחבר לשרת פעם בשעה. חוקרי אבטחה מודאגים מכך שהיא עשויה להתכונן להתקפה גדולה.

חברת האבטחה רד קנרי מאמינה כי בעוד סילבר ספארו טרם העבירה מטען זדוני, היא עלולה להוות איום די חמור.

התוכנה הזדונית בולטת משום שהיא פועלת על שבב M1 של אפל. זה לא בהכרח מעיד על כך שהפושעים מכוונים במיוחד ל- M1 Mac, אלא זה מצביע על כך שמחשבי Mac M1 ו- Intel Mac יכולים להידבק.

מה שידוע הוא שהמחשבים הנגועים פונים לשרת פעם בשעה. אז זה יכול להיות סוג כלשהו של הכנה להתקפה גדולה.

התוכנה הזדונית משתמשת ב- Mac OS Installer Javascript API לביצוע פקודות.

חברת האבטחה לא הצליחה עד כה לקבוע כיצד הפקודות מובילות לכל דבר נוסף, וכך עדיין לא ידוע באיזו מידה סילבר דרור מהווה איום. חברת האבטחה בכל זאת מאמינה שהתוכנה הזדונית רצינית.

מצד אפל, החברה ביטלה את האישור ששימש לחתימת החבילה המשויכת לתוכנה הזדונית Silver Sparrow.

למרות שירות הנוטריון של אפל, מפתחי תוכנות זדוניות של MacOS התמקדו בהצלחה במוצרי תפוח, כולל כאלה המשתמשים בשבב ה- ARM האחרון כמו MacBook Pro, MacBook Air ו- Mac Mini.

אפל טוענת שיש לה "תעשייה- מוביל "מנגנון הגנה על משתמשים במקום, אך איום התוכנה הזדונית ממשיך להופיע מחדש.

אכן, נראה כי שחקני האיומים כבר מקדימים את המשחק ומכוונים לשבבי M1 בחיתוליהם. זאת למרות שמפתחים לגיטימיים רבים לא העבירו את היישומים שלהם לפלטפורמה החדשה.

תוכנת תוכנה זדונית של Mac Mac Silver Sparrow שולחת קבצים בינאריים עבור אינטל ו- ARM, משתמשת ב- AWS וב- Akamai CDN

החוקרים הסבירו כסף פעולותיו של ספארו בכתובת הבלוג "גזירת כנפי הדרור הכסופה: הזדמנות לתוכנות זדוניות של macOS לפני שהיא יוצאת לטיסה".

החלק הזדוני החדש של תוכנה זדונית קיים בשתי קבצים בינאריים, בפורמט Mach-object המכוון למעבדי Intel x86_64 ו- Mach-O בינארי שתוכנן עבור מחשבי מקינטוש M1.

התוכנה הזדונית של MacOS מותקנת דרך חבילות ההתקנה של Apple בשם "update.pkg" או "updater.pkg."

הארכיונים כוללים קוד JavaScript שפועל לפני ביצוע סקריפט ההתקנה, מה שמבקש מהמשתמש לאפשר תוכנית "לקבוע אם ניתן להתקין את התוכנה."

אם המשתמש מקבל, קוד JavaScript מתקין סקריפט בשם verx.sh. ביטול תהליך ההתקנה בשלב זה הוא חסר תועלת מכיוון שהמערכת כבר נגועה, על פי Malwarebytes.

לאחר ההתקנה, הסקריפט יוצר קשר עם שרת פקודה ובקרה כל שעה, ומחפש פקודות או בינאריות לביצוע.

מרכז הפיקוד והבקרה פועל בתשתית שירותי האינטרנט של אמזון (AWS) ורשתות מסירת תוכן של Akamai (CDN). החוקרים אמרו כי השימוש בתשתית ענן מקשה על חסימת הנגיף.

באופן מפתיע, החוקרים לא גילו את פריסת המטען הסופי, ובכך הפכו את המטרה הסופית של התוכנה הזדונית לתעלומה.

הם ציינו שאולי התוכנה הזדונית מחכה לקיום תנאים מסוימים. באופן דומה, היא עשויה לגלות מעקב אחר חוקרי האבטחה ובכך להימנע מפריסת המטען הזדוני.

כאשר מבוצעת, הקבצים הבינאריים של אינטל x86_64 מדפיסים "שלום עולם" ואילו הקבצים הבינאריים של Mach-O מציגים "עשית זאת ! "

החוקרים כינו אותם" בינאריות של עוברי אורח "מכיוון שהם לא גילו התנהגות זדונית כלשהי. בנוסף, לתוכנה הזדונית של MacOS יש מנגנון להסרת עצמה, מה שמוסיף ליכולות ההתגנבות שלה.

עם זאת, הם ציינו כי תכונת הסרה עצמית מעולם לא שימשה באף אחד מהמכשירים הנגועים. התוכנה הזדונית מחפשת גם את כתובת ה- img שהורדה ממנה לאחר ההתקנה. הם טענו כי מפתחי התוכנות הזדוניות רצו לעקוב אחר ערוץ ההפצה היעיל ביותר.

החוקרים לא הצליחו להבין כיצד נמסרה התוכנה הזדונית, אך ערוצי הפצה אפשריים כוללים עדכוני פלאש מזויפים, תוכנות פיראטיות, מודעות זדוניות או אפליקציות לגיטימיות.

עברייני רשת מגדירים את כללי ההתקפות שלהם, וזהו עלינו להגן מפני הטקטיקות שלהם, גם כאשר הטקטיקות הללו אינן ברורות לחלוטין. זה המצב עם Silver Sparrow, התוכנה הזדונית שזהה לאחרונה למיקוד ל- MacOS. נכון לעכשיו, נראה שזה לא עושה יותר מדי יותר מדי, אבל זה יכול לספק תובנות לגבי טקטיקות שעלינו להגן עליהן.

מפרט טכני של תוכנת הזדון Silver Sparrow

על פי תחקיר החוקרים, קיימות שתי גרסאות של תוכנת הזדון Silver Sparrow, המכונה "גרסה 1" ו"גרסה 2 ".

גרסה זדונית 1

- שם קובץ: updater.pkg (חבילת מתקין עבור v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

גרסה זדונית 2

- שם קובץ: עדכון .pkg (חבילת מתקין עבור v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

מלבד השינוי בכתובות אתרים להורדה והערות סקריפט, לשתי גרסאות התוכנה הזדונית היה רק הבדל אחד משמעותי. הגרסה הראשונה כללה בינארי Mach-O שהורכב עבור ארכיטקטורת x86_64 של אינטל בלבד, בעוד שהגרסה השנייה כללה בינארי של Mach-O שהורכב עבור ארכיטקטורות Intel x86_64 ו- M1 ARM64. זה חשוב מכיוון שארכיטקטורת M1 ARM64 היא חדשה והתגלו מעט מאוד איומים על הפלטפורמה החדשה.

נראה כי הבינאריות המהוללות של Mach-O אינן עושות דבר ולכן הן מכונות "צופה מהצד" בינאריות. "

כיצד מפיצים את דרור הכסף?בהתבסס על דיווחים, הרבה איומי MacOS מופצים באמצעות פרסומות זדוניות כמתקינים בודדים ועצמאיים בצורה PKG או DMG, המתחזים ליישום לגיטימי - כגון Adobe Flash Player - או כעדכונים. אולם במקרה זה, התוקפים הפיצו את התוכנה הזדונית בשתי חבילות נפרדות: updater.pkg ו- update.pkg. שתי הגרסאות משתמשות באותן טכניקות לביצוע, שונות רק בהרכב הבינארי מהצד השני.

דבר ייחודי אחד ב- Silver Sparrow הוא שחבילות המתקין שלו ממנפות את ה- API של מתקין ה- JavaScript של MacOS לביצוע פקודות חשודות. בעוד שתוכנות לגיטימיות מסוימות עושות זאת, זו הפעם הראשונה שזו נעשית על ידי תוכנה זדונית. זו חריגה מהתנהגות שאנו רואים בדרך כלל במתקיני MacOS זדוניים, המשתמשים בדרך כלל בסקריפטים להתקנה מראש או לאחר התקנה כדי לבצע פקודות. במקרים של התקנה מראש ואחרי התקנה, ההתקנה יוצרת דפוס טלמטריה מסוים שנראה כך:

- תהליך האב: package_script_service

- תהליך: bash, zsh, sh, Python, או מתורגמן אחר

- שורת פקודה: מכילה התקנה מראש או פוסט התקנה

דפוס טלמטריה זה אינו אינדיקטור אמינות במיוחד לזדון בפני עצמו מכיוון שאפילו תוכנה לגיטימית משתמשת בסקריפטים, אך היא מזהה באופן אמין מתקינים המשתמשים בתסריטים להתקנה מראש ואחרי התקנה באופן כללי. Silver Sparrow שונה ממה שאנחנו מצפים לראות ממתקיני MacOS זדוניים על ידי הכללת פקודות JavaScript בתוך קובץ ה- XML של הגדרת ההפצה של קובץ החבילה. זה מייצר דפוס טלמטריה שונה:

- תהליך אב: מתקין

- תהליך: bash

כמו בתסריטים להתקנה מראש ואחרי התקנה, דפוס טלמטריה זה אינו מספיק כדי לזהות התנהגות זדונית בפני עצמה. סקריפטים להתקנה מראש ואחרי התקנה כוללים ארגומנטים של שורת פקודה המציעים רמזים למה שבאמת מתבצע. פקודות JavaScript זדוניות, לעומת זאת, פועלות באמצעות תהליך ה- MacOS Installer החוקי ומציעות מעט מאוד נראות לתוכן של חבילת ההתקנה או לאופן שבו חבילה זו משתמשת בפקודות JavaScript.

אנו יודעים שהתוכנה הזדונית. הותקן באמצעות חבילות ההתקנה של אפל (קבצי .pkg) בשם update.pkg או updater.pkg. עם זאת, איננו יודעים כיצד הקבצים הללו הועברו למשתמש.

קבצי ה- .pkg הללו כללו קוד JavaScript, באופן שהקוד יפעל ממש בהתחלה, לפני שההתקנה התחילה באמת. . לאחר מכן יישאל המשתמש אם ברצונו לאפשר לתוכנית להריץ "כדי לקבוע אם ניתן להתקין את התוכנה."

המתקין של Silver Sparrow אומר למשתמש:

"חבילה זו תריץ תוכנית שתקבע אם ניתן להתקין את התוכנה."

פירוש הדבר שאם היית לוחץ על המשך, אבל אז חשוב לחשוב טוב יותר ולצאת מהמתקין, זה יהיה מאוחר מדי. כבר נדבקת.

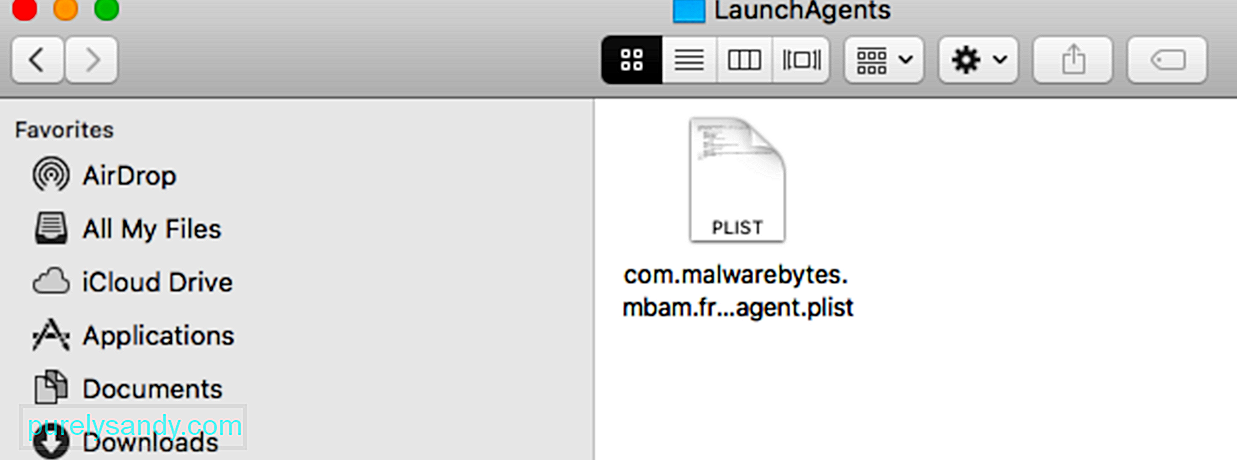

אינדיקציה נוספת לפעילות זדונית הייתה תהליך PlistBuddy שיצר LaunchAgent ב- Mac שלך.

LaunchAgents מספקים דרך להנחות את מערכת ההפעלה MacOS, לבצע פעולות מעת לעת או אוטומטית. הם יכולים להיכתב על ידי כל משתמש בנקודת הקצה, אך בדרך כלל הם יבוצעו גם כמשתמש שכותב אותם.

ישנן מספר דרכים ליצור רשימות נכסים (plists) ב- macOS, ולעתים האקרים משתמשים בשיטות שונות כדי להשיג את צרכיהם. דרך כזו היא באמצעות PlistBuddy, כלי מובנה המאפשר ליצור רשימות נכסים שונות בנקודת קצה, כולל LaunchAgents. לפעמים האקרים פונים אל PlistBuddy בכדי לבסס התמדה, והדבר מאפשר למגינים לבדוק בקלות את תוכן ה- LaunchAgent באמצעות EDR מכיוון שכל מאפייני הקובץ מוצגים בשורת הפקודה לפני כתיבתם.

ב- Silver Sparrow במקרה, אלה הפקודות שכותבות את תוכן הפליסט:

- PlistBuddy -c "הוסף: מחרוזת התווית init_verx" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "הוסף: RunAtLoad bool true" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: StartInterval integer 3600" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "הוסף: מערך ProgramArguments" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "הוסף: ProgramArguments: 0 string '/ bin / sh'" ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c "Add: ProgramArguments: 1 string -c" ~ /Library/Launchagents/init_verx.plist

ה- XML של LaunchAgent Plist ידמה לדברים הבאים:

תווית

init_verx

RunAtLoad

נכון

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[חותמת זמן] [נתונים מהפליסט שהורדו]

Silver Sparrow כולל גם בדיקת קבצים שגורמת להסרת כל מנגנוני ההתמדה והסקריפטים על ידי בדיקת נוכחות ~ / Library /._ insu בדיסק. אם הקובץ קיים, Silver Sparrow מסיר את כל מרכיביו מנקודת הקצה. Hashes שדווח ממלוואר-בתים (d41d8cd98f00b204e9800998ecf8427e) ציינו כי הקובץ ._insu היה ריק.

אם [-f ~ / Library /._ insu]

ואז

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl remove init_verx

בסוף ההתקנה, Silver Sparrow מבצעת שתי פקודות גילוי לבניית נתונים לבקשת HTTP POST תלתל המציינת שההתקנה התרחשה. אחד מאחזר את ה- UUID של המערכת לדיווח, והשני מוצא את כתובת ה- URL המשמשת להורדת קובץ החבילה המקורי.

על ידי ביצוע שאילתת sqlite3, התוכנה הזדונית מוצאת את ה- URL המקורי שממנו הורדת ה- PKG, מה שמעניק לפושעי הרשת רעיון לערוצי הפצה מוצלחים. בדרך כלל אנו רואים סוג זה של פעילות עם תוכנות פרסום זדוניות ב- macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'בחר LSQuarantineDataURLString מ- LSQuarantineEvent כאשר LSQuarantineDataURLString כמו "[redactedampar]" לפי סדר סדר "LST> > כיצד להסיר תוכנות זדוניות של Silver Sparrow ממק

אפל נקטה במהירות צעדים כדי לעקוף את אישורי המפתחים שאפשרו התקנת תוכנה זדונית Silver Sparrow. לכן התקנות נוספות לא אמורות להיות עוד אפשריות.

לקוחותיה של אפל מוגנים בדרך כלל מפני תוכנות זדוניות מכיוון שכל התוכנות שהורדו מחוץ ל- Mac App Store נדרשות לאישור. במקרה זה נראה כי כותבי התוכנות הזדוניות הצליחו להשיג אישור ששימש בכדי לחתום על החבילה.

ללא אישור זה התוכנה הזדונית כבר לא יכולה להדביק מחשבים נוספים.

דרך נוספת לאתר את דרור הכסף היא על ידי חיפוש אחר נוכחות של אינדיקטורים כדי לאשר אם אתה מתמודד עם זיהום של דרור כסף או משהו אחר:

- חפש תהליך שנראה כאילו הוא מבצע PlistBuddy בשילוב עם שורת פקודה המכילה את הדברים הבאים: LaunchAgents ו- RunAtLoad ו- true. ניתוח זה מסייע במציאת מספר משפחות של תוכנות זדוניות של MacOS בהקמת התמדה של LaunchAgent.

- חפש תהליך שנראה שמבצע SQLite3 יחד עם שורת פקודה המכילה: LSQuarantine. ניתוח זה מסייע במציאת מספר משפחות של תוכנות זדוניות של MacOS המתמודדות או מחפשות מטא נתונים אחר קבצים שהורדו.

- חפש תהליך שנראה כי הוא מתבצע בסלסול יחד עם שורת פקודה המכילה: s3.amazonaws.com. ניתוח זה עוזר למצוא מספר משפחות של תוכנות זדוניות של MacOS המשתמשות בדליים S3 להפצה.

נוכחותם של קבצים אלה מעידה גם על כך שהמכשיר שלך נפגע בגרסה 1 או בגרסה 2 של תוכנת הזדון Silver Sparrow :

- ~ / Library /._ insu (קובץ ריק המשמש לאותת התוכנה הזדונית למחוק את עצמו)

- /tmp/agent.sh (סקריפט מעטפת מבוצע לצורך התקשרות חוזרת)

- /tmp/version.json (קובץ שהורד מ- S3 כדי לקבוע את זרימת הביצוע)

- /tmp/version.plist (version.json הומר לרשימת נכסים)

עבור תוכנות זדוניות גרסה 1:

- שם קובץ: updater.pkg (חבילת מתקין עבור v1) או מעדכן (מהצד השני Mach-O אינטל בינארי בחבילת v1)

- MD5: 30c9bc7d40454e501c358f77449071aa או c668003c9c5b1689ba47a431512b03cc

- saws. [.] com (S3 מחזיק דלי עם גרסה.json עבור v1)

- ~ / Library / Application Support / agent_updater / agent.sh (סקריפט v1 שמבצע כל שעה)

- / tmp / agent (קובץ המכיל מטען סופי של v1 אם מופץ)

- ~ / Library / Launchagents / agent.plist (מנגנון ההתמדה של v1)

- ~ / Library / Launchagents / init_agent.plist (v1 מנגנון התמדה)

- מזהה מפתח Saotia Seay (5834W6MYX3) - v1 חתימה בינארית מהצד, מבוטלת על ידי Apple

עבור תוכנה זדונית גרסה 2:

- שם קובץ: update.pkg (חבילת מתקין עבור v2) או tasker.app/Contents/MacOS/tasker (העובר מהצד Mach-O Intel & amp; M1 בינארי ב- v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 או b370191228fef826 li>

- s3.amazonaws [.] com (S3 להחזיק דלי גרסה.json עבור v2)

- ~ / ספרייה / יישום תמיכה / verx_updater / verx.sh (סקריפט v2 שמבוצע כל שעה)

- / tmp / verx (קובץ המכיל מטען סופי של v2 אם מופץ)

- ~ / Library / Launchagents / verx.plist (מנגנון התמדה v2)

- ~ / Library / Launchagents / init_verx.plist (מנגנון התמדה v2)

- מזהה מפתח ג'ולי ווילי (MSZ3ZH74RK) - v2 חתימה בינארית עוברי אורח מבוטלת על ידי Apple

כדי למחוק את התוכנה הזדונית של Silver Sparrow, אלה הצעדים שאתה יכול לעשות:

1. סרוק באמצעות תוכנה נגד תוכנות זדוניות.ההגנה הטובה ביותר מפני תוכנות זדוניות במחשב שלך תהיה תמיד תוכנה אמינה נגד תוכנות זדוניות כגון Outbyte AVarmor. הסיבה היא פשוטה, תוכנה נגד תוכנות זדוניות סורקת את כל המחשב שלך, מאתרת ומסירה כל תוכנה חשודה ולא משנה עד כמה הן מוסתרות. הסרת תוכנות זדוניות ידנית עשויה לעבוד, אך תמיד יש סיכוי שתפספס משהו. תוכנית טובה נגד תוכנות זדוניות לא.

2. מחק תוכניות, קבצים ותיקיות של Silver Sparrow.

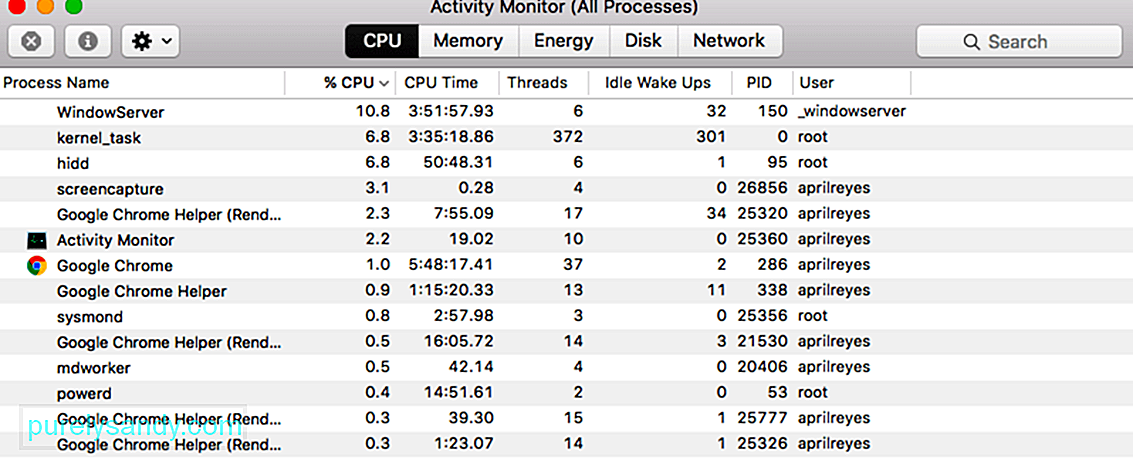

כדי למחוק את התוכנה הזדונית Silver Sparrow ב- Mac שלך, נווט תחילה לצג הפעילות והרס כל תהליכים חשודים. אחרת, תקבל הודעות שגיאה כשתנסה למחוק אותן. כדי להגיע למעקב אחר הפעולות, בצע את הצעדים הבאים:

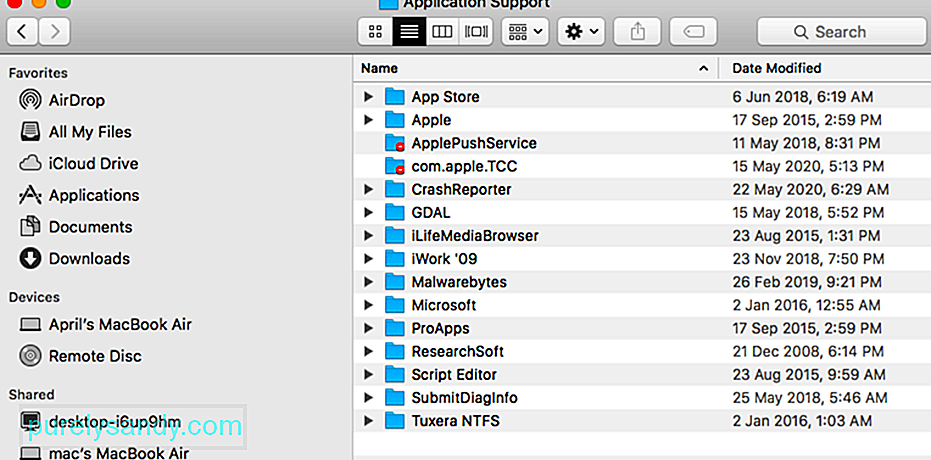

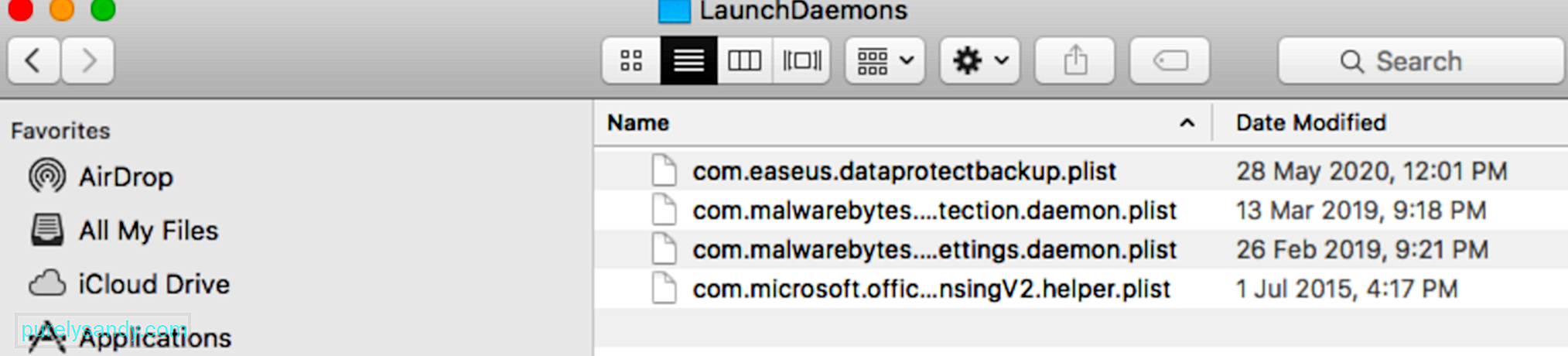

לאחר שתמחק תוכניות חשודות כלשהן, יהיה עליך למחוק את התוכנה הקשורה לתוכנה זדונית. קבצים ותיקיות. להלן הצעדים שיש לנקוט:

לאחר מחיקה ידנית של התוכנה הזדונית מהכוננים הקשיחים של המחשב שלך, יהיה עליך להסיר את ההתקנה של כל סיומת הדפדפן של Top Results. עבור אל הגדרות & gt; הרחבות בדפדפן שבו אתה משתמש והסר כל סיומות שאינך מכיר. לחלופין, באפשרותך לאפס את הדפדפן לברירת מחדל מכיוון שזה גם יסיר את כל התוספים.

סיכוםהתוכנה הזדונית של Silver Sparrow נותרה מסתורית מכיוון שהיא אינה מורידה מטענים נוספים גם לאחר זמן רב. פירוש הדבר שאין לנו מושג מה תוכנה זדונית תוכננה לעשות, מה שמשאיר משתמשי מקינטוש ומומחי אבטחה מה נועדו לעשות. למרות היעדר פעילויות זדוניות, נוכחות התוכנה הזדונית עצמה מהווה איום על המכשירים הנגועים. לפיכך, יש להסיר אותו באופן מיידי ולמחוק את כל עקבותיו.

סרטון יוטיוב: כל מה שאתה צריך לדעת כאשר נגוע ב- Mac עם תוכנות זדוניות חדשות של כסף

04, 2024